Jak niedawno stwierdziła rosyjska firma zajmująca się bezpieczeństwem IT, Kaspersky, grupa hakerów knuje intrygi na całym świecie od dziesięcioleci. Cyberpiraci polegają na wysoko rozwiniętych technologiach, które nie tylko od niedawna kojarzone są z amerykańskimi tajnymi służbami NSA czy innymi tajnymi służbami.

Opublikowany właśnie raport powinien zaniepokoić nie tylko producentów dysków twardych. Firmy, rządy, instytucje badawcze i władze również muszą zająć się tym tematem.

Nikt nie wie dokładnie, jak długo ta grupa była aktywna. Po szeroko zakrojonych poszukiwaniach wskazówek, szkodliwe oprogramowanie zostało prześledzone wstecz do 1996 roku. Grupa hakerów działałaby na rynku od 20 lat. Szkody dla dotkniętych rządów i firm nie są jeszcze przewidywalne.

Kaspersky opublikował niepewne szczegóły. Tak powinno być Grupa równań zaatakował firmy, władze, instytucje i rządy w ponad 30 krajach. W tym celu złośliwe oprogramowanie umieszczone na dysku twardym tworzy ukryty obszar, w którym zapisuje ważne dane i odzyskuje je później. Jednak ewentualna manipulacja oprogramowaniem układowym, którego dotyczy problem, na dysku twardym jest uważana za szczególnie krytyczną.

Manipulacja na najwyższym poziomie

Do samych ataków używa Grupa równań liczne trojany. Najskuteczniejszą metodą jest infekowanie oprogramowania układowego dysku twardego złośliwym oprogramowaniem. Oprogramowaniem układowym skutecznie manipuluje się za pomocą szeregu nieudokumentowanych poleceń ATA.

Inną metodą grupowania równań jest tzw korzystanie z oprogramowania, który jest w stanie skanować sieci bez połączenia z Internetem. W tym celu grupa wykorzystuje pamięć USB, która zbiera informacje z sieci, gdy tylko zostanie podłączona do komputera. Jeśli ten komputer jest podłączony do Internetu, następuje niepożądana wymiana danych do iz Internetu. W ten sposób można również manipulować sieciami, które nie są podłączone do Internetu.

Eine Infekcja komputera przez CD jest również możliwe. Na przykład grupa uczestników konferencji naukowej w Houston (USA) otrzymała płytę CD z rzekomymi materiałami z konferencji. Szkodliwe oprogramowanie zostało następnie zainstalowane na komputerze osobistym za pośrednictwem tej płyty CD. Jak dotąd nie jest jasne, gdzie te płyty zostały naruszone.

Preferowany jest system operacyjny Windows. Istnieją jednak również oznaki infekcji innych systemów operacyjnych, takich jak Mac OS X. Nawet iPhone'y nie są oszczędzone przed cyberatakiem. Użytkownik jest kierowany na stronę z exploitem (luką) za pośrednictwem skryptu PHP i tam infekowany.

Jednym z najbardziej zaawansowanych znalezionych złośliwych programów jest implant o nazwie szara ryba, który został zaprogramowany w latach 2008-2013 dla różnych wersji systemu Windows. Wersja bitowa nie miała znaczenia. Dotyczy to zarówno wersji 32-bitowej, jak i wersji 64-bitowej.

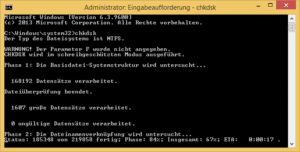

Po zainfekowaniu Grayfish złośliwe oprogramowanie przejmuje proces uruchamiania iw ten sposób uzyskuje pełną kontrolę nad komputerem. W trakcie tej manipulacji szkodliwe oprogramowanie tworzy w katalogu własny zaszyfrowany system plików. Sterowniki są również zainfekowane w procesie.

Złośliwe oprogramowanie nie może zostać zniszczone. Według badacza z firmy Kaspersky, Fabio Assoliniego, tylko całkowita utylizacja lub zniszczenie dysku twardego rozwiązuje problem. Nawet formatowanie dysku twardego lub instalacja nowego systemu operacyjnego nie pomaga. Złośliwe oprogramowanie jest ukryte na dysk twardyże nawet zaawansowane oprogramowanie antywirusowe nie może go wykryć.

Atak o niszczycielskich proporcjach

Według firmy Kaspersky do tej pory ofiarą padło ponad 30 krajów Cyber atak. Wśród poszkodowanych znajdują się instytucje badawcze, firmy telekomunikacyjne, rządy, instytucje dyplomatyczne i środki masowego przekazu – m.in. w USA, Niemczech, Wielkiej Brytanii i Francji. Szczególnie dotknięte są Rosja i Iran.

dyski twarde od Samsung, Seagate, western Digital, Toshiba i Maxtor podobno mają to złośliwe oprogramowanie. Przypuszczalnie to oprogramowanie układowe zostanie przeprogramowane tylko wtedy, gdy cel lub cel jest opłacalny. Z obserwacji wynika, że użytkownicy z określonych zakresów adresów IP nie zostali zainfekowani – w tym z Turcji, Jordanii i Egiptu.

Czy amerykańskie tajne służby mają w tym swój udział?

Kaspersky nie odważy się otwarcie wystąpić przeciwko władzom USA. Przypuszczenia nasuwają jednak przypuszczenia, że Equation Group nie współpracowała bezpośrednio ze służbami specjalnymi, ale że istnieje współpraca z twórcami Stuxneta i Flame'a.

Zgodnie z raportem, twórcy mają wymieniać luki w zabezpieczeniach – tak zwane luki dnia zerowego – które hakerzy Grupa równań wykorzystywane do ich ataków. Ponieważ Flame i Stuxnet zostały przydzielone do NSA i CIA, uzasadnione jest założenie, że organizacje te były również zaangażowane w ataki Equation Group. Nie należy spodziewać się zaprzeczenia lub publicznego przedstawienia sytuacji przez służby specjalne lub samą grupę hakerską.