Zoals het Russische IT-beveiligingsbedrijf Kaspersky onlangs beweerde, pleegt een groep hackers al tientallen jaren onheil over de hele wereld. De cyberpiraten vertrouwen op hoogontwikkelde technologieën die niet alleen recentelijk in verband zijn gebracht met de Amerikaanse geheime dienst NSA of een andere geheime dienst.

Een nu verschenen rapport zou niet alleen fabrikanten van harde schijven moeten opwinden. Ook bedrijven, overheden, onderzoeksinstellingen en overheden krijgen met het onderwerp te maken.

Niemand weet precies hoe lang deze groep al actief is. Na een uitgebreide zoektocht naar aanwijzingen werd de malware getraceerd tot 1996. De hackergroep zou 20 jaar actief zijn geweest. De schade voor de getroffen overheden en bedrijven is nog niet te overzien.

Kaspersky publiceerde precaire details. Dat is hoe het moet zijn Vergelijkingsgroep bedrijven, autoriteiten, instellingen en regeringen aangevallen in meer dan 30 landen. Om dit te doen, creëert malware op de harde schijf een verborgen gebied waarin het belangrijke gegevens opslaat en later weer ophaalt. De mogelijke manipulatie van de getroffen firmware op de harde schijf wordt echter als bijzonder kritisch beschouwd.

Manipulatie op het hoogste niveau

Voor de aanvallen zelf gebruikt de Vergelijkingsgroep talloze Trojaanse paarden. Firmware van de harde schijf infecteren met malware is de meest effectieve methode. De firmware wordt effectief gemanipuleerd door het gebruik van een reeks niet-gedocumenteerde ATA-opdrachten.

Een andere methode van vergelijkingsgroep is de gebruik van programmatuur, die netwerken kan scannen zonder verbonden te zijn met internet. Hiervoor gebruikt de groep een USB-stick, die informatie van het netwerk verzamelt zodra deze op de computer is aangesloten. Als deze computer is aangesloten op internet, vindt er een ongewenste uitwisseling van gegevens van en naar internet plaats. Ook netwerken die niet op internet zijn aangesloten, kunnen op deze manier worden gemanipuleerd.

Een Infectie van de computer via een cd is ook mogelijk. Zo ontving een groep deelnemers aan een wetenschappelijke conferentie in Houston (VS) een cd met vermeend conferentiemateriaal. Via deze cd werd vervolgens de malware op de pc geïnstalleerd. Tot nu toe is het onduidelijk waar deze cd's zijn gecompromitteerd.

Het besturingssysteem Windows heeft de voorkeur. Er zijn echter ook aanwijzingen voor infectie van andere besturingssystemen zoals Mac OS X. Zelfs iPhones blijven niet gespaard van de cyberaanval. De gebruiker wordt via een PHP-script naar een pagina met een exploit (kwetsbaarheid) geleid en daar geïnfecteerd.

Een van de meest geavanceerde gevonden malware is een implantaat genaamd grijsvis, die tussen 2008 en 2013 was geprogrammeerd voor verschillende Windows-versies. De bitversie deed er niet toe. De 32-bits versie werd getroffen evenals de 64-bits versie.

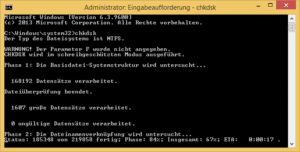

Wanneer geïnfecteerd met Grayfish, neemt de malware het opstartproces over en krijgt zo volledige controle over de computer. Tijdens deze manipulatie creëert de malware zijn eigen versleutelde bestandssysteem in de map. Daarbij worden ook stuurprogramma's geïnfecteerd.

De malware kan niet worden vernietigd. Volgens de Kaspersky-onderzoeker Fabio Assolini lost alleen het volledig weggooien of vernietigen van de harde schijf het probleem op. Zelfs het formatteren van de harde schijf of het installeren van een nieuw besturingssysteem helpt niet. De malware is verborgen op de harde schijfdat zelfs geavanceerde antivirussoftware het niet kan detecteren.

Aanval van verwoestende proporties

Volgens Kaspersky zijn tot nu toe meer dan 30 landen hiervan de dupe Cyber aanval. Tot de getroffenen behoren onderzoeksinstellingen, telecommunicatiebedrijven, regeringen, diplomatieke instellingen en massamedia - ook in de VS, Duitsland, Groot-Brittannië en Frankrijk. Vooral Rusland en Iran worden getroffen.

harde schijven van Samsung, seagate, Western Digital, Toshiba en Maxtor zouden deze malware hebben. Vermoedelijk zal deze firmware alleen opnieuw worden geprogrammeerd als het doel of de bedoeling de moeite waard is. Volgens waarnemingen waren gebruikers uit bepaalde IP-adresbereiken niet besmet, waaronder Turkije, Jordanië en Egypte.

Hebben de Amerikaanse geheime diensten hier een hand in?

Kaspersky durft niet openlijk tegen de Amerikaanse autoriteiten op te treden. Aannames doen echter vermoeden dat de Equation Group niet rechtstreeks samenwerkte met de geheime diensten, maar dat er wordt samengewerkt met de ontwikkelaars van Stuxnet en Flame.

Volgens het rapport zouden de ontwikkelaars kwetsbaarheden hebben uitgewisseld – zogenaamde zero-day gaps – die de hackers van de Vergelijkingsgroep gebruikt voor hun aanvallen. Aangezien Flame en Stuxnet werden toegewezen aan de NSA en de CIA, is het redelijk om aan te nemen dat deze organisaties ook betrokken waren bij de Equation Group-aanvallen. Een ontkenning of een publieke presentatie van de situatie door de geheime diensten of de hackergroep zelf is niet te verwachten.