Come ha affermato di recente la società russa di sicurezza informatica Kaspersky, un gruppo di hacker ha tramato per decenni in giro per il mondo. I pirati informatici si affidano a tecnologie altamente sviluppate che non solo di recente sono state associate al servizio segreto statunitense NSA oa qualsiasi altro servizio segreto.

Un rapporto che è stato ora pubblicato non dovrebbe solo entusiasmare i produttori di dischi rigidi. Anche le aziende, i governi, gli enti di ricerca e le autorità devono affrontare il tema.

Nessuno sa esattamente da quanto tempo questo gruppo è attivo. Dopo un'estesa ricerca di indizi, il malware è stato fatto risalire al 1996. Il gruppo di hacker sarebbe stato in attività per 20 anni. Il danno per i governi e le aziende colpite non è ancora prevedibile.

Kaspersky ha pubblicato dettagli precari. È così che dovrebbe essere Gruppo di equazioni ha attaccato aziende, autorità, istituzioni e governi in più di 30 paesi. Per fare ciò, il malware posizionato sul disco rigido crea un'area nascosta in cui salva dati importanti e li recupera in seguito. Tuttavia, la possibile manipolazione del firmware interessato sul disco rigido è considerata particolarmente critica.

Manipolazione ai massimi livelli

Per gli attacchi stessi usa il Gruppo di equazioni numerosi troiani. Infettare il firmware del disco rigido con malware è il metodo più efficace. Il firmware viene efficacemente manipolato attraverso l'uso di una serie di comandi ATA non documentati.

Un altro metodo di gruppo di equazioni è il uso del software, che è in grado di scansionare le reti senza essere connesso a Internet. Per questo, il gruppo utilizza una chiavetta USB, che raccoglie informazioni dalla rete non appena viene collegata al computer. Se questo computer è connesso a Internet, c'è uno scambio indesiderato di dati da e verso Internet. Anche le reti che non sono connesse a Internet possono essere manipolate in questo modo.

A Infezione del computer tramite un CD è anche possibile. Ad esempio, un gruppo di partecipanti a una conferenza scientifica a Houston (USA) ha ricevuto un CD con presunti materiali della conferenza. Il malware è stato quindi installato sul PC personale tramite questo CD. Finora non è chiaro dove questi CD siano stati compromessi.

Il sistema operativo Windows è preferito. Tuttavia, ci sono anche indicazioni di infezione di altri sistemi operativi come Mac OS X. Anche gli iPhone non vengono risparmiati dall'attacco informatico. L'utente viene indirizzato a una pagina con un exploit (vulnerabilità) tramite uno script PHP e lì viene infettato.

Uno dei malware più avanzati trovati è un impianto chiamato Pesce grigio, programmato tra il 2008 e il 2013 per diverse versioni di Windows. La versione bit non aveva importanza. La versione a 32 bit è stata interessata così come la versione a 64 bit.

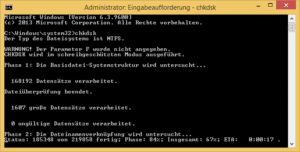

Quando viene infettato da Grayfish, il malware assume il controllo del processo di avvio e quindi ottiene il pieno controllo del computer. Nel corso di questa manipolazione, il malware crea il proprio file system crittografato nella directory. Anche i driver vengono infettati durante il processo.

Il malware non può essere distrutto. Secondo il ricercatore di Kaspersky Fabio Assolini, solo il completo smaltimento o distruzione dell'hard disk risolve il problema. Anche la formattazione del disco rigido o l'installazione di un nuovo sistema operativo non aiuta. Il malware è nascosto sul disco rigidoche nemmeno un sofisticato software antivirus è in grado di rilevarlo.

Attacco di proporzioni devastanti

Secondo Kaspersky, finora più di 30 paesi ne sono stati vittime attacco informatico. Le persone colpite includono istituti di ricerca, società di telecomunicazioni, governi, istituzioni diplomatiche e mass media, inclusi Stati Uniti, Germania, Gran Bretagna e Francia. Russia e Iran sono particolarmente colpiti.

dischi rigidi da Samsung, Seagate, Western Digital, Toshiba e si dice che Maxtor abbia questo malware. Presumibilmente, questo firmware verrà riprogrammato solo quando l'obiettivo o lo scopo sarà utile. Secondo le osservazioni, gli utenti di determinati intervalli di indirizzi IP non sono stati infettati, tra cui Turchia, Giordania ed Egitto.

I servizi segreti statunitensi hanno una mano in questo?

Kaspersky non osa mettersi apertamente contro le autorità statunitensi. Tuttavia, le ipotesi portano a sospettare che Equation Group non abbia lavorato direttamente con i servizi segreti, ma che ci sia una collaborazione con gli sviluppatori di Stuxnet e Flame.

Secondo il rapporto, gli sviluppatori si sarebbero scambiati vulnerabilità - i cosiddetti zero-day gap - che gli hacker del Gruppo di equazioni utilizzati per i loro attacchi. Poiché Flame e Stuxnet sono stati assegnati alla NSA e alla CIA, è ragionevole supporre che anche queste organizzazioni siano state coinvolte negli attacchi dell'Equation Group. Non c'è da aspettarsi una smentita o una presentazione pubblica della situazione da parte dei servizi segreti o dello stesso gruppo di hacker.