Comme l'a récemment affirmé la société russe de sécurité informatique Kaspersky, un groupe de pirates informatiques fait des bêtises dans le monde entier depuis des décennies. Les cyberpirates s'appuient sur des technologies hautement développées qui n'ont pas été associées récemment au service secret américain NSA ou à tout autre service secret.

Un rapport qui vient d'être publié ne devrait pas seulement exciter les fabricants de disques durs. Les entreprises, les gouvernements, les instituts de recherche et les autorités doivent également traiter le sujet.

Personne ne sait exactement depuis combien de temps ce groupe est actif. Après une recherche approfondie d'indices, un logiciel malveillant a été retracé jusqu'en 1996. Le groupe de pirates serait en affaires depuis 20 ans. Les dommages causés aux gouvernements et aux entreprises concernés ne sont pas encore prévisibles.

Kaspersky a publié des détails précaires. Voilà comment il devrait être Groupe d'équation attaqué des entreprises, des autorités, des institutions et des gouvernements dans plus de 30 pays. Pour ce faire, un logiciel malveillant placé sur le disque dur crée une zone cachée dans laquelle il enregistre les données importantes et les récupère ultérieurement. Cependant, la manipulation éventuelle du firmware concerné sur le disque dur est considérée comme particulièrement critique.

Manipulation au plus haut niveau

Pour les attaques elles-mêmes utilise le Groupe d'équation nombreux chevaux de Troie. Infecter le micrologiciel du disque dur avec des logiciels malveillants est la méthode la plus efficace. Le micrologiciel est efficacement manipulé grâce à l'utilisation d'une série de commandes ATA non documentées.

Une autre méthode de groupe d'équations est la utilisation de logiciels, qui est capable de scanner les réseaux sans être connecté à Internet. Pour cela, le groupe utilise une clé USB, qui récupère les informations du réseau dès qu'elle est connectée à l'ordinateur. Si cet ordinateur est connecté à Internet, il se produit un échange de données indésirable vers et depuis Internet. Les réseaux qui ne sont pas connectés à Internet peuvent également être manipulés de cette manière.

un Infection de l'ordinateur via un CD est également possible. Par exemple, un groupe de participants à une conférence scientifique à Houston (États-Unis) a reçu un CD contenant de prétendus documents de conférence. Le malware a ensuite été installé sur le PC personnel via ce CD. Jusqu'à présent, on ne sait pas où ces CD ont été compromis.

Le système d'exploitation Windows est préféré. Cependant, il existe également des indications d'infection d'autres systèmes d'exploitation tels que Mac OS X. Même les iPhones ne sont pas épargnés par la cyberattaque. L'utilisateur est dirigé vers une page présentant un exploit (vulnérabilité) via un script PHP et y est infecté.

L'un des logiciels malveillants les plus avancés découverts est un implant appelé ombre de rivière, qui a été programmé entre 2008 et 2013 pour différentes versions de Windows. La version binaire n'avait pas d'importance. La version 32 bits a été affectée ainsi que la version 64 bits.

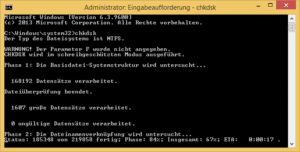

Lorsqu'il est infecté par Grayfish, le logiciel malveillant prend en charge le processus de démarrage et prend ainsi le contrôle total de l'ordinateur. Au cours de cette manipulation, le malware crée son propre système de fichiers crypté dans le répertoire. Les conducteurs sont également infectés dans le processus.

Le logiciel malveillant ne peut pas être détruit. Selon le chercheur de Kaspersky Fabio Assolini, seule l'élimination complète ou la destruction du disque dur résout le problème. Même le formatage du disque dur ou l'installation d'un nouveau système d'exploitation n'aide pas. Le logiciel malveillant est caché sur le disque durque même un logiciel antivirus sophistiqué ne peut pas le détecter.

Attaque aux proportions dévastatrices

Selon Kaspersky, plus de 30 pays en ont été victimes jusqu'à présent cyber-attaque. Les personnes concernées comprennent les instituts de recherche, les entreprises de télécommunications, les gouvernements, les institutions diplomatiques et les médias - notamment aux États-Unis, en Allemagne, en Grande-Bretagne et en France. La Russie et l'Iran sont particulièrement touchés.

disques durs de Samsung, Seagate, Western digital, Toshiba et Maxtor auraient ce malware. Vraisemblablement, ce firmware ne sera reprogrammé que lorsque l'objectif ou le but en vaut la peine. Selon les observations, les utilisateurs de certaines plages d'adresses IP n'ont pas été infectés - notamment la Turquie, la Jordanie et l'Égypte.

Les services secrets américains sont-ils impliqués ?

Kaspersky n'ose pas s'opposer ouvertement aux autorités américaines. Cependant, des hypothèses conduisent à soupçonner que le groupe Equation n'a pas travaillé directement avec les services secrets, mais qu'il existe une coopération avec les développeurs de Stuxnet et Flame.

Selon le rapport, les développeurs auraient échangé des vulnérabilités - ce que l'on appelle des lacunes du jour zéro - que les pirates du Groupe d'équation utilisé pour leurs attaques. Étant donné que Flame et Stuxnet ont été confiés à la NSA et à la CIA, il est raisonnable de supposer que ces organisations ont également été impliquées dans les attaques du groupe Equation. Il ne faut pas s'attendre à un démenti ou à une présentation publique de la situation par les services secrets ou le groupe de hackers lui-même.