Como afirmó recientemente la empresa rusa de seguridad de TI Kaspersky, un grupo de piratas informáticos ha estado haciendo travesuras en todo el mundo durante décadas. Los piratas cibernéticos se basan en tecnologías altamente desarrolladas que no solo se han asociado recientemente con el servicio secreto de EE. UU. NSA o cualquier otro servicio secreto.

Un informe que ahora se ha publicado no solo debería entusiasmar a los fabricantes de discos duros. Empresas, gobiernos, instituciones de investigación y autoridades también tienen que lidiar con el tema.

Nadie sabe exactamente cuánto tiempo ha estado activo este grupo. Después de una extensa búsqueda de pistas, el malware se remonta a 1996. El grupo de hackers habría estado en el negocio durante 20 años. El daño a los gobiernos y empresas afectadas aún no es previsible.

Kaspersky publicó detalles precarios. Así es como debería ser Grupo de ecuaciones atacaron empresas, autoridades, instituciones y gobiernos en más de 30 países. Para ello, el malware colocado en el disco duro crea un área oculta en la que guarda datos importantes y los recupera más tarde. Sin embargo, la posible manipulación del firmware afectado en el disco duro se considera especialmente crítica.

Manipulación al más alto nivel

Para los ataques en sí utiliza el Grupo de ecuaciones numerosos troyanos. La infección del firmware del disco duro con malware es el método más eficaz. El firmware se manipula efectivamente mediante el uso de una serie de comandos ATA no documentados.

Otro método de grupo de ecuaciones es el uso de software, que es capaz de escanear redes sin estar conectado a Internet. Para ello, el grupo utiliza una memoria USB, que recoge información de la red en cuanto se conecta al ordenador. Si esta computadora está conectada a Internet, hay un intercambio no deseado de datos hacia y desde Internet. Las redes que no están conectadas a Internet también pueden manipularse de esta manera.

Un Infección de la computadora a través de un CD también es posible. Por ejemplo, un grupo de participantes en una conferencia científica en Houston (EE. UU.) recibió un CD con supuestos materiales de la conferencia. Luego, el malware se instaló en la PC personal a través de este CD. Hasta el momento no está claro dónde se vieron comprometidos estos CD.

Se prefiere el sistema operativo Windows. Sin embargo, también hay indicios de infección de otros sistemas operativos como Mac OS X. Incluso los iPhones no se salvan del ciberataque. El usuario es dirigido a una página con un exploit (vulnerabilidad) a través de un script PHP y allí es infectado.

Uno de los programas maliciosos más avanzados encontrados es un implante llamado pez gris, que fue programado entre 2008 y 2013 para diferentes versiones de Windows. La versión de bits no importaba. La versión de 32 bits se vio afectada al igual que la versión de 64 bits.

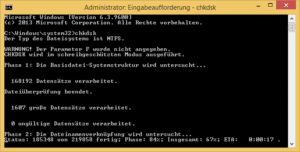

Cuando se infecta con Grayfish, el malware se hace cargo del proceso de arranque y, por lo tanto, obtiene el control total de la computadora. En el curso de esta manipulación, el malware crea su propio sistema de archivos cifrados en el directorio. Los controladores también se infectan en el proceso.

El malware no se puede destruir. Según el investigador de Kaspersky, Fabio Assolini, solo la eliminación o destrucción completa del disco duro resuelve el problema. Incluso formatear el disco duro o instalar un nuevo sistema operativo no ayuda. El malware está oculto en el disco duroque incluso un software antivirus sofisticado no puede detectarlo.

Ataque de proporciones devastadoras

Según Kaspersky, más de 30 países han sido víctimas de esto hasta el momento. ataque cibernetico. Los afectados incluyen instituciones de investigación, empresas de telecomunicaciones, gobiernos, instituciones diplomáticas y medios de comunicación, incluso en los EE. UU., Alemania, Gran Bretaña y Francia. Rusia e Irán se ven particularmente afectados.

discos duros de Samsung, Seagate, Western digital, Toshiba y Maxtor se dice que tienen este malware. Presumiblemente, este firmware solo se reprogramará cuando el objetivo o propósito valga la pena. Según las observaciones, los usuarios de ciertos rangos de direcciones IP no se infectaron, incluidos Turquía, Jordania y Egipto.

¿Los servicios secretos estadounidenses tienen algo que ver con esto?

Kaspersky no se atreve a dar un paso abiertamente contra las autoridades estadounidenses. Sin embargo, las suposiciones llevan a sospechar que Equation Group no trabajó directamente con los servicios secretos, sino que existe una cooperación con los desarrolladores de Stuxnet y Flame.

Según el informe, se dice que los desarrolladores intercambiaron vulnerabilidades, las llamadas brechas de día cero, que los piratas informáticos del Grupo de ecuaciones utilizado para sus ataques. Dado que Flame y Stuxnet fueron asignados a la NSA y la CIA, es razonable suponer que estas organizaciones también estuvieron involucradas en los ataques de Equation Group. No es de esperar una negación o una presentación pública de la situación por parte de los servicios secretos o del propio grupo de hackers.